IP의 가용 범위

192.168.10.0/24 - Prefix

/24는 마스킹할 비트 수를 나타내며 Prefix라고 한다.

해서 해당 C Class IP의 가용 범위는 아래와 같다.

192.168.10.0 ~ 192.168.10.255

예약 IP

첫 번째 IP = 192.168.10.0 = 네트워크 이름

마지막 IP = 192.168.10.255 = Broadcast(방송용) 주소

사용 가능 IP : 192.168.10.1 ~ 192.168.10.254

'네트워크 이름'에 관하여

IP가 C Class라는 가정 하에 3번째 옥텟까지가 Net-ID(네트워크 이름)이다.

ex) 192.168.10

그런데 IP는 반드시 4개의 옥텟을 채워야 하므로 네 번째 옥텟에 0을 넣어

192.168.10.0

을 네트워크 이름으로 사용하는 것이다.

Subnetting 이란?

상위 업체로부터 할당받은 Classful(클래스를 기준으로 분류)한 네트워크를 필요한 만큼 나누는 방법.

IP 주소들의 낭비를 줄이기 위해 나오게 되었다.

| 사용하는 Bit 수 | Subnet Mask | Network 갯수 | Network 당 IP 갯수 |

| 0 | 0(24) | 1 | 256 |

| 1 | 128(25) | 2 | 128 |

| 2 | 192(26) | 4 | 64 |

| 3 | 224(27) | 8 | 32 |

| 4 | 240(28) | 16 | 16 |

| 5 | 248(29) | 32 | 8 |

| 6 | 252(30) | 64 | 4 |

| 7 | 254(31) | 128 | 2 |

| 8 | 255(32) | 256 | 1 |

네트워크 갯수 = 2^(사용할 bit 수)

Network 갯수 기준 : 왼쪽부터 카운트

Host (IP 갯수) 기준 : 오른쪽부터 카운트

Subnet Mask : 건드린 Bit 수에 따라 정해진다.

ex) sss00000 이면 모든 경우의 수 중 최대값인 11100000을 생각해야 하므로 128+64+32=224 이다.

- 256-32(128부터 비트 수에 따라 반감 1:128, 2:64, 3:32...) 로 계산할 수도 있다.

- 255.255.255.0 이었던 Mask 값에서 Subnetting을 거치면 Subnet Mask라고 한다.

210.130.70.0 (255.255.255.0) 네트워크를 8개의 서브 네트워크로 Subneting 하기.

1. Host-ID 2진수로 변환하기

210.130.70.00000000

255.255.255.00000000

2. Subnet Bit 설정 - 8개로 쪼갤 것이기 때문에 3개의 Bit를 건드려서 8개의 경우의 수를 만든다.

210.130.70.sss00000

255.255.255.nnn00000

3. 새로 만들어진 Subnet Bit 경우의 수 나열

210.130.70.sss00000

255.255.255.nnn00000

000

001

010

011

100

101

110

111

4. 전체 Host-bit 나열

210.130.70.sss00000

255.255.255.nnn00000

00000000 ~ 00011111 : 0~31 ----> 210.130.70.0, 255.255.255.224 (210.130.70.0 ~ 210.130.70.31)

00100000 ~ 00111111 : 32~63 --> 210.130.70.32, 255.255.255.224 (210.130.70.32 ~ 210.130.70.63)

01000000 ~ 01011111 : 64~95

01100000 ~ 01111111 : 96~127

10000000 ~ 10011111 : 128~159

10100000 ~ 10111111 : 160~191

11000000 ~ 11011111 : 192~223

11100000 ~ 11111111 : 224~255

[ 문제 ]

192.168.100.0, 255.255.255.0 를 50개의 IP 주소를 사용할 수 있는 서브 네트워크로 Subnetting 하기.

변경된 Subnet Mask 값은?

255.255.255.192

서브 네트워크의 갯수는?

4개

Subnet 당 사용 가능한 IP 수는?

62개

Subnet 주소 중에 2번째 Subnet의 '네트워크 이름'은?

192.168.100.64

VLSM(Variable Length Subnet Mask)

다음 예시를 보자.

현재 갖고 있는 네트워크

Class : C

IP : 192.168.120.0

Mask : 255.255.255.0

100개의 IP주소를 필요로 하는 A라는 1개의 부서가 있고, 각 25개의 주소를 필요로 하는 B, C, D, E라는 4개의 부서가 있다. 위의 하나 뿐인 네트워크를 어떻게 Subnetting하여 사용해야 할까?

A - 100 Host - 1 Subnet

B, C, D, E - 25 Host - 4 Subnet

| 255 | |||||||

| 0~127 | 128~255 | ||||||

| 128~159 | 160~191 | 192~223 | 224~255 | ||||

| A(126개의 IP 사용 가능) | B(30) | C(30) | D(30) | E(30) | |||

1. 1개의 비트를 사용해 두 개의 서브 네트워크로 분할한다.

192.168.120.s0000000

255.255.255.n0000000

00000000 ~ 01111111 : 0~127 ---> 192.168.120.0, 255.255.255.128 (192.168.120.0 ~ 127)

10000000 ~ 11111111 : 128~255 ---> 192.168.120.0, 255.255.255.128 (192.168.120.128 ~ 255)

2. 두 번째 서브 네트워크를 25개의 IP를 사용할 수 있는 서브 네트워크로 다시 한 번 쪼갠다.

(1은 고정이므로 빼놓고 7개 비트만 계산한다.)

192.168.120.1 ss00000

255.255.255.1 nn00000

1000000 ~ 0011111 : 128~159 ---> 192.168.120.128, 255.255.255.224 (192.168.120.128 ~ 159)

0100000 ~ 0111111 : 160~191 ---> 192.168.120.160, 255.255.255.224 (192.168.120.160 ~ 191)

1000000 ~ 1011111 : 192~223 ---> 192.168.120.192, 255.255.255.224 (192.168.120.192 ~ 223)

1100000 ~ 1111111 : 224~255 ---> 192.168.120.224, 255.255.255.224 (192.168.120.224 ~ 255)

'IT > Network Theory' 카테고리의 다른 글

| MAC & LLC : Data-Link Layer (0) | 2021.08.27 |

|---|---|

| LAN(Local Area Network) / Topology (0) | 2021.08.27 |

| OSI 7 Layer Model & TCP/IP Model (0) | 2021.08.26 |

| Port Number (0) | 2021.08.26 |

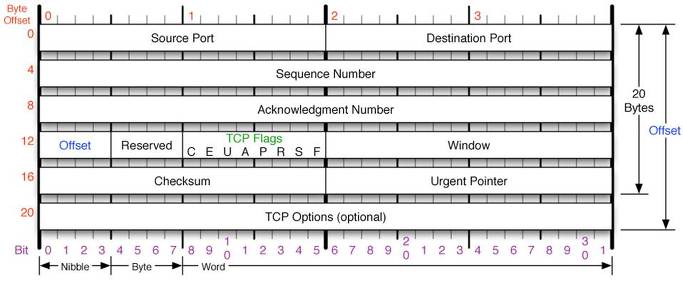

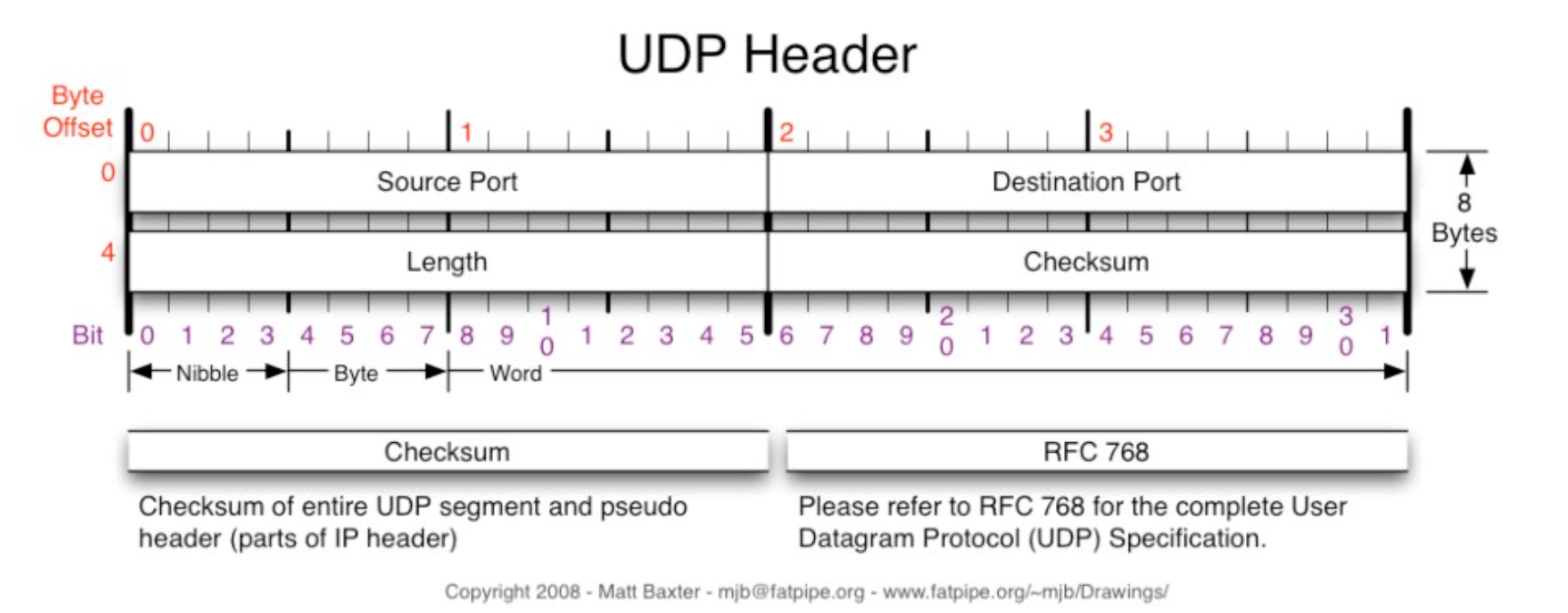

| TCP Header / UDP Header / TCP 3 Way Handshake / TCP 4 Way Handshake (0) | 2021.08.26 |