Module 9 : 안전하고 복원력 있는 네트워크 운영

인터넷 통신을 위한 3단계

1. IGW 구성

2. 라우팅 테이블 경로 설정

3. 퍼블릭 서브넷의 EC2 인스턴스에 퍼블릭 IP 부여

NAT Gateway

아웃바운드 트래픽에게 힌시적(일회성)으로 퍼블릭 IP를 부여해 줌

NACL

- Default all permit

- 규칙 우선도 지정

- Stateless

Security Group

- Default deny all inbound

- Default permit all outbound

- Stateful

VPC Peering

- 인터넷을 통하지 않고 격리를 유지한 채로 VPC 간 통신

- AWS 네트워크를 통해 통신

- 서로의 라우팅 테이블에서 대역을 잡아준다.

데이터 센터에 대한 VPN 연결

가상 프라이빗 게이트웨이(VGW)를 통해 VPN을 맺는다.

Transit Gateway

- VPC Peering은 전이적 Trusting 지원이 안 되기 때문에 다중 VPC Peering 시에 TGW를 통해 허브같은 역할을 처리

- 최대 5000개 VPC 연결 가능

- 데이터 센터와 VPN 연결도 가능

VPC Endpoint

- Interface Endpoint

- EC2 인스턴스와 AWS 서비스를 연결

- AWS 네트워크를 통함

- ENI에 연결

- Gateway Endpoint

- DynamoDB와 S3만 지원

- AWS 네트워크를 통함

- VPC에 연결

Route 53 Resolver (Hybrid)

Route 53에 DNS 쿼리를 했을 때 AWS VPC 뿐만 아니라 온프레미스 환경에 대한 도메인도 함께 얻을 수 있는 서비스

Amazon VPC Flow Logs

게시 대상: Amazon CloudWatch Logs, Amazon S3

캡처 수준: VPC, Subnet, ENI

지원: 보안 그룹 제한성 진단, 인스턴스에 도달하는 트래픽 모니터링

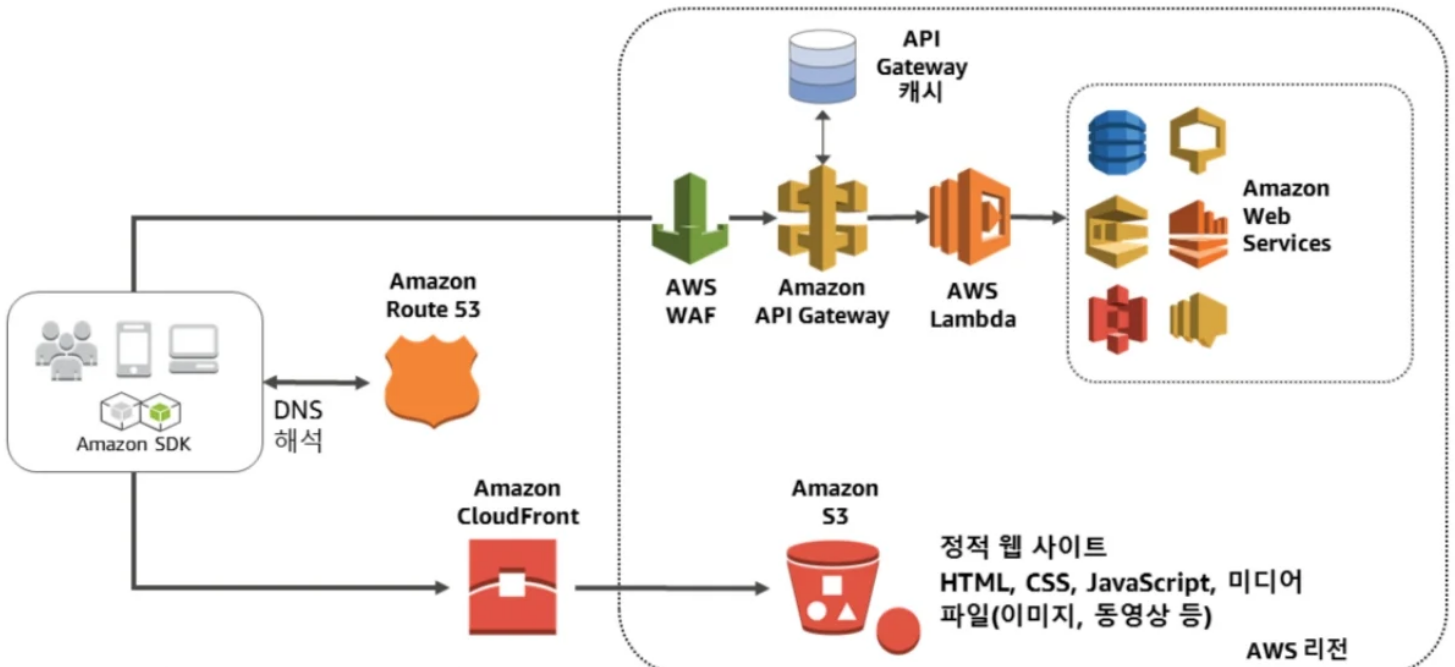

Amazon CloudFront

- 캐싱으로 레이턴시 감소

- DDoS 완화

- SSL 인증서 지원

- HTTP/2 지원

- S3 Bucket Logs 지원

AWS WAF

SQL Injection, XSS, HTTP Flood 등 위협을 맨 앞단에서 차단

- 구성 순서

1. 웹 ACL 생성

2. 리소스 유형 정의

3. 규칙 추가(관리형 규칙, 사용자 지정 규칙)

4. 동작(허용/차단) 설정

5. 규칙 우선 순위 설정

6. 지표 구성(CloudWatch)

AWS Shield

관리형 DDoS 보호 서비스

- AWS Shield Standard

- 무료

- 3, 4계층 검증

- AWS Shield Advanced

- 유료

- 7계층까지 검증

- WAF와의 통합, CloudFront 배포 기능 제공

AWS Certificate Manager (ACM)

- 인증서에 대한 프로비저닝, 배포 및 중앙 집중 관리

- SSL, TLS 통신에 사용

문제 해결

서브넷의 인스턴스가 서로 통신하지 못한다.

- NACL, SG 확인

- VPC Flow Logs 확인

NAT 구성이 작동하지 않는다.

- 라우팅 테이블 구성을 확인

- NAT Gateway가 Public Subnet에 위치하는지 확인

피어링된 네트워크의 리소스에 연결할 수 없다.

- 피어링 요청/승인 확인

- 라우팅 테이블 확인

- NACL, SG 확인

Module 10a : Mount 가능한 스토리지

Instance Storage

- 짧은 대기시간

- 높은 IOPS 및 처리량

- 인스턴스 중지 또는 종료 시 반환됨(휘발성)

- 사용 사례 : 버퍼, 캐시, 스왑 파일, 페이지 파일

Amazon EBS (Elastic Block Storage)

- 네트워크 연결

- 영구 블록 스토리지

- 부팅 및 데이터 볼륨이 지원됨

- USB 구매하는 것과 같이 사용량과 관계없이 최초 지정 용량만큼 과금 (온디맨드가 아님)

- 독립적 사용 불가. EC2 인스턴스에 연결해서 사용해야 함

- EC2에 붙기 때문에 EBS도 AZ 레벨 서비스이다(다른 AZ의 EC2에 Attach 불가).

- Detach, Attach를 통해 데이터 이동의 용도로 사용 가능

- USB와 다른 점

- 동시에 여러 EC2 인스턴스에 연결 가능(같은 AZ에서 최대 16개 인스턴스에 Attach 가능)

- 크기와 유형 수정 가능 (6시간 쿨타임)

- RAID 0, 1 지원

- SSD 지원 볼륨

- 범용(gp2) : 1GiB 당 3IOPS, 최대 16000IOPS

- 프로비저닝된 IOPS : 볼륨 사이즈와 IOPS 수치를 정해 딱 맞게 프로비저닝시킨다.

- HDD 지원 볼륨

- 처리량 최적화 : 처리량이 많다.

- 콜드 : 자주 액세스하지 않는 워크로드를 위한 가장 저렴한 볼륨

- Auto-Enabled IO : 데이터 불일치를 탐지한 볼륨에 IO 작업을 계속 할 것인지(Fsck 명령어 참조).

EBS 스냅샷

- 증분 스냅샷

- 불필요한 중복 정보가 스냅샷에 포함되지 않게 하여 효율적이다.

- 리전 간 스냅샷 복제 및 공유 가능

- 일관성 있는 스냅샷 생성

- 애플리케이션 중지 또는 정지

- Linux : fs_freeze

- Windows : AWS Systems Manager Run Command 사용

- 스냅샷 복원

- 스냅샷 수명 주기 관리

- 정책에 따라 스냅샷 백업, 리전 간 복제, 복원 등 자동화

AWS Backup

백업 계획 생성 : 빈도, 수명 주기 설정

리소스 할당 : EBS, RDS 등...

백업 저장소 관리 : S3에 저장

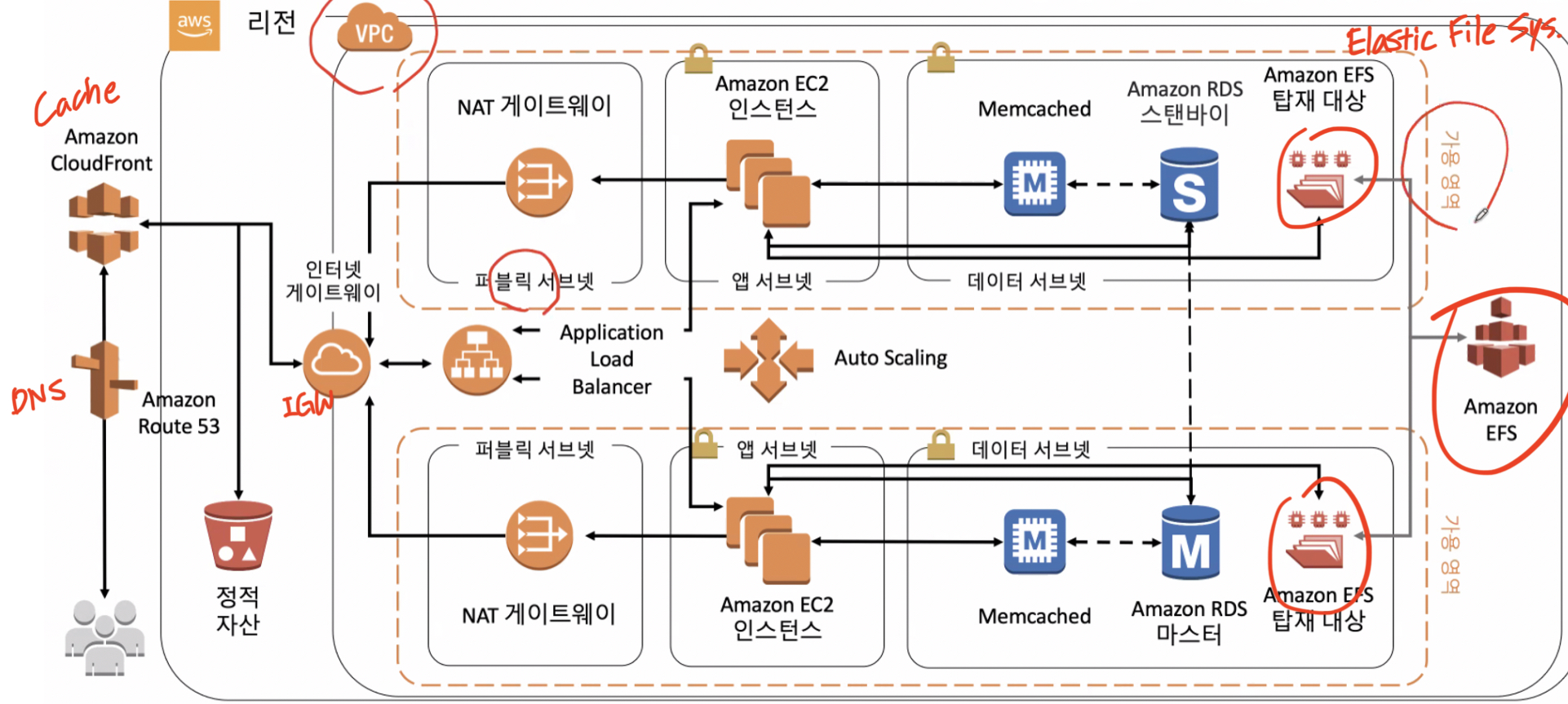

Amazon EFS (Elastic File System)

- 서브넷 단위로 탑재대상을 구성해 해당 서브넷의 인스턴스들이 접근할 수 있게 한다.

- ENI에 탑재된다.

- FSx : for Windows

- FSx for Lustre

Module 10b : 객체 스토리지

Amazon S3 (Simple Storage Service)

- 인터넷용 오브젝트 스토리지

- 리전 레벨

Amazon S3 복제

CRR(Cross Region Replication), SRR(Same Region Replication) 활성화

CRR 장점 : 내결함성, 접근성이 높다

Public Access 차단

Account Setting에서 설정하면 계정 내 모든 버킷에 대해 퍼블릭 접근을 차단한다.

개별 버킷에 대해 설정 가능하다.

- Access Analyzer 지원

- Access Logs 저장 가능 (또 다른 버킷에 저장)

Amazon S3 이벤트 알림

- SQS 대기열

- SNS 알림

- Lambda 함수

Amazon S3 버전 관리

버전 관리 기능을 활성화해 버전별로 관리해서 복구가 가능하게 한다.

Amazon S3 객체 잠금 모드

- governance mode

- 변경 X

- 삭제 X

- compliance mode

- 변경 X

- 삭제 X (Account 포함)

S3 Intelligent-Tiering

Standard, Standard IA(Infrequent Access), One Zone IA, Glacier, Glacier Deep Archive 등 여러가지 티어로 AWS에서 지능적으로 데이터를 옮기고 관리해준다.

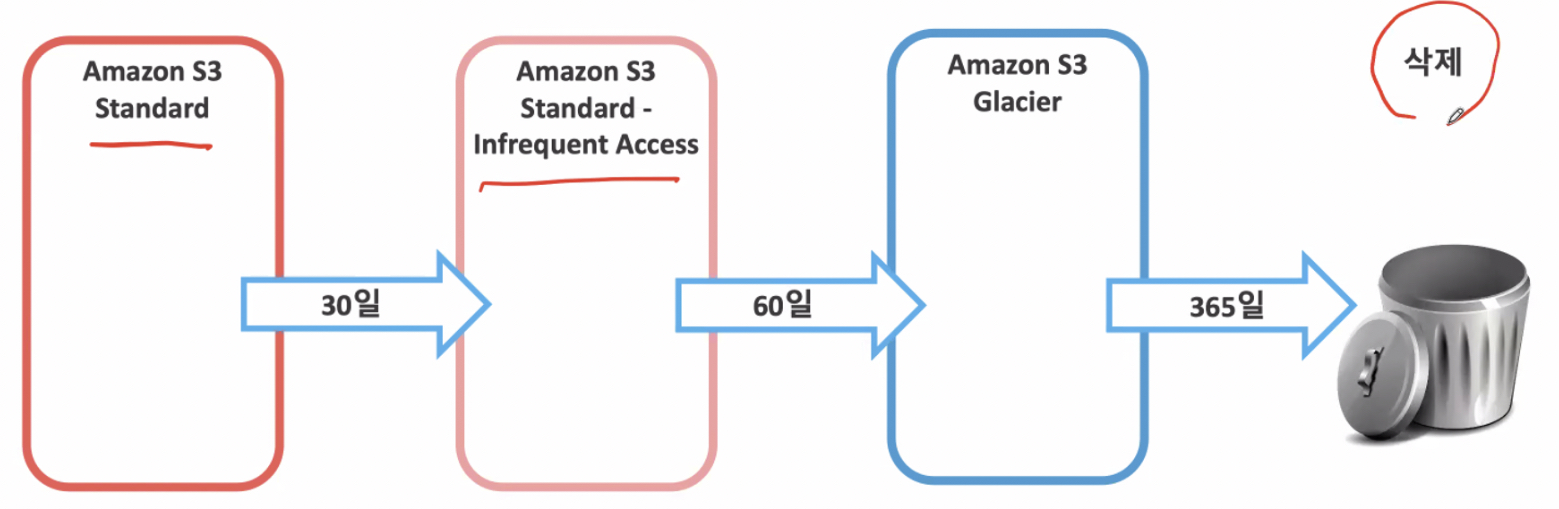

S3 수명 주기 작업

- 수동적으로 정의해서 자동화시킬 수도 있음

- 대상 지정 후 동작 선택

S3 Glacier

- 데이터 하나하나가 아카이브

- 아카이브들이 있는 곳이 저장소

- 호출 옵션

- 신속 : 1~5분

- 스탠다드 : 3~5시간

- 대량 : 5~12시간

- SNS를 통해 완료 알림 수신 가능

Module 11 : 비용 보고서, 알림, 최적화

과거, 현재, 미래 비용 인식

지출 변화 파악 요구

AWS 계정 기록

- 결제 대시보드

- pdf 포맷 청구서

AWS Cost Explorer

- 가계부같은 개념

- 최대 13개월치 기록을 볼 수 있음

- 데이터 그룹화 및 필터링

- 바, 스택, 라인 3가지 시각화 타입 지원

- 일별, 월별 Forecast 제공

AWS CUR (Cost and Usage Report)

- 보고서 생성 요청 시 지정한 S3 버킷에 보고서를 저장한다.

- 버킷 처리 지원

- Amazon Athena

- Amazon QuickSight

- Amazon RedShift

- text/csv

AWS CUR 쿼리 자동화

1. CloudWatch Events(시간 기반)

2. AWS Lambda

3. Amazon S3

4. Amazon SNS

AWS Budgets

- 비용 또는 사용량이 임계값을 초과할 경우 알림을 생성하거나 조치를 트리거링한다.

- 고정 지출 및 유동적인 지출에 대해 예산 설정

- Amazon Chime 또는 Slack으로 AWS Chatbot을 통해 알림 가능

AWS Cost Management

- 사용률이 높지 않은 비용이 발생하는 제품 확인

- Savings Plan 및 현재 비용과의 차이 확인

AWS Trusted Advisor

AWS Support Plan이 비즈니스 레벨 이상일 때 비용 최적화에 대한 안내까지 제공

- Amazon EC2 예약 인스턴스

- 사용률이 낮은 리소스 확인

- 기타 14가지 점검

AWS Compute Optimizer

AWS 인프라 및 CloudWatch 지표 기반으로 머신 러닝을 통해 워크로드에 더 나은 AWS 리소스 추천

새로운 인스턴스 타입

새 인스턴스 타입은 보다 효율적으로 하드웨어 리소스를 사용하기 때문에 새 인스턴스 타입 출시 시 사용하는 것이 비용 효율적일 수 있다.

AWS 한국 블로그

https://aws.amazon.com/ko/blogs/korea/

Amazon Web Services 한국 블로그

오늘부터 Amazon Simple Storage Service(Amazon S3)용 AWS Backup 평가판을 사용해 볼 수 있습니다. AWS Backup은 완전관리형 정책 기반 서비스로, Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스, Amazon Elastic Block Store(EBS

aws.amazon.com

AWS 새로운 소식

https://aws.amazon.com/ko/new/

AWS의 새로운 소식 – 클라우드 혁신 및 뉴스

Internet Explorer에 대한 AWS 지원이 07/31/2022에 종료됩니다. 지원되는 브라우저는 Chrome, Firefox, Edge 및 Safari입니다. 자세히 알아보기

aws.amazon.com

AWS 공식 강좌 (한국어/무료)

https://explore.skillbuilder.aws/learn/external-ecommerce;view=none?ctldoc-catalog-0=l-_ko

Loading

Loading your learning experience...

explore.skillbuilder.aws

'IT > AWS 공인 교육' 카테고리의 다른 글

| Systems Operations on AWS - Module 7~8 (0) | 2021.12.02 |

|---|---|

| Systems Operations on AWS - Module 6a~b (0) | 2021.12.01 |

| Systems Operations on AWS - Module 3~5 (0) | 2021.11.30 |

| Systems Operations on AWS - Module 1~2 (0) | 2021.11.29 |

| Architecting on AWS - 03 (0) | 2021.11.13 |